A DDR5 jelenleg a leggyorsabb RAM-szabvány a mainstream számítógépek számára, és már körülbelül 5 éve elérhető. Bár a RAM sebezhetőségét bármilyen típusú szabványra rá lehet kényszeríteni, úgy tűnik, hogy a DDR5 hajlamosabb lehet a rosszindulatú támadásokra, mint korábban gondolták. A svájci ETH Zürichi Egyetem kutatói összefogtak a Google biztonsági szakértőivel, és sikerült létrehozniuk egy DDR5 Rowhammer támadási variánst Phoenix néven, amely a nagyobb írási/olvasási sebességet kihasználva képes hozzáférni a memóriacellák soraihoz, és a közeli bitek értékét 1-ről 0-ra fordítani, és fordítva. A támadást csak a DDR5 modulokon hajtották végre, amelyekben a SK Hynix chipekkel. Feltehetően ez az összes DDR5 chipmárkát érintheti.

Az SK Hynix egy szabványos Rowhammer védelmi mechanizmust, a Target Row Refresh (TRR) nevű mechanizmust valósított meg, amely extra frissítési parancsokkal akadályozza meg a bitek felcserélését, ha szokatlanul gyakori hozzáférést észlelnek bizonyos sorokhoz. Az ETH Zürichi Számítógépes Biztonsági Csoport kutatóinak a Google biztonsági szakértőivel együttműködve sikerült visszafejteniük ezt a biztonsági intézkedést. Így nyilvánvalóvá vált, hogy bizonyos frissítési intervallumok nem védettek, ezért a kutatók kitalálták, hogyan lehet nyomon követni és szinkronizálni a TRR-frissítések sokaságát, és akár önkorrigálni is, ha kihagyott frissítést észlelnek.

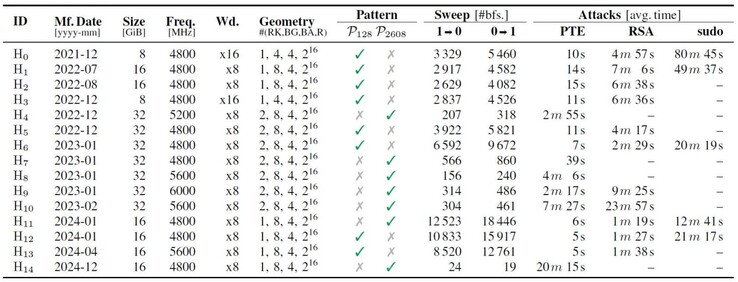

Így a kutatók megállapították, hogy csak 128 (hatékonyabb) és 2608 frissítési intervallum esetén működhet az új Phoenix-támadás. Ezt a módszert alkalmazva kevesebb mint 2 perc alatt sikerült egy root jogosultságokkal rendelkező héjat feltörni. A kutatók által végzett kiterjedt gyakorlati kihasználási forgatókönyvek során megállapították, hogy az SK Hynix összes terméke sebezhető volt a laptábla-bejegyzés (PTE) célzásával, míg a DIMM-ek 73%-a sebezhető volt az RSA-2048 kulcsú SSH-hitelesítés megszakításával, és a moduloknak csak 33%-át érintette a sudo bináris módosítás a root szintű hozzáféréshez.

A Phoenix exploit magas súlyossági pontszámot kapott, és a 2021 januárja és 2024 decembere között gyártott SK Hynix chipekkel ellátott összes RAM-modult érinti. Egyelőre nem világos, hogy milyen más márkák és a hozzájuk kapcsolódó gyártási idők érintettek. A Phoenix-támadásra létezik megoldás, amely a tREFI specifikáció (triple DRAM refresh interval) aktiválásával jár az érintett RAM-modulokon, de ez nem igazán ajánlott, mivel több adatkorrupciós hibát eredményezhet, ami a következőket eredményezi BSODs és általános rendszer-instabilitás következményeként.

Forrás(ok)

» A Top 10 multimédiás noteszgép - tesztek alapján

» A Top 10 játékos noteszgép

» A Top 10 belépő szintű üzleti noteszgép

» A Top 10 üzleti noteszgép

» A Top 10 notebook munkaállomása

» A Top 10 okostelefon - tesztek alapján

» A Top 10 táblagép

» A Top 10 Windows tabletje

» A Top 10 subnotebook - tesztek alapján

» A Top 10 300 euró alatti okostelefonja

» A Top 10 120 euró alatti okostelefonja

» A Top 10 phabletje (>5.5-inch)

» A Top 10 noteszgép 500 EUR (~160.000 HUF) alatt

» A Top 10 "pehelysúlyú" gaming notebookja