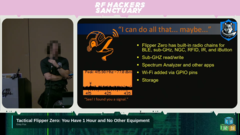

Grey Fox, az amerikai légierő veteránja az idei DEFCON 33 hackerkonferencián tartott előadást/képzési forgatókönyvet a Flipper Zero lelkes rajongóinak. A digitális hálózati hírszerzés, a kibertéri hadviselés és a digitális védelmi taktikák terén szerzett 20 éves tapasztalattal rendelkező Grey Fox egy olyan képzési forgatókönyvön vezette végig a felhasználókat, amely bemutatja a népszerű hackereszköz képességeit, és a biztonság kedvéért néhány praktikus social engineering taktikát is tartalmaz. Azonban, ahogy Grey Fox az előadásában említette, ez az információ elsősorban csak oktatási célokat szolgál, mivel a Flipper Zero használata mások tulajdonának manipulálására széles körben tilos.

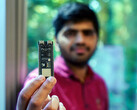

Azok számára, akik nem ismerik a Flipper Zerót, ez egy könnyen használható, nyílt forráskódú, nagymértékben testreszabható szerkentyű, amely számos érzékelővel van felszerelve, hogy különféle vezeték nélküli protokollokkal lépjen kapcsolatba. Legyen szó WiFi, Bluetooth, RF vagy NFC, a Flipper Zero valamilyen mértékben képes kapcsolódni hozzá. Tekintettel ezekre a képességekre, a Flipper Zero hírnevet szerzett magának arról, hogy a vezeték nélküli hackeléssel kezdők számára is megközelíthető platform, ugyanakkor megőrizte a rugalmasságot ahhoz, hogy a szakemberek, például a Grey Fox számára is hasznos legyen.

Ebben a forgatókönyvben a Grey Fox végigvezeti a felhasználókat egy olyan szituáción, amelyben egy hírszerző tiszt épp most érkezett egy városba, ahol két ellenséges személyről kaptak fülest, akik egy helyi diplomáciai iroda közelében lévő szállodában laknak. Egy poggyászbaleset miatt a tisztnek csak egy Flipper Zero és annak néhány fejlesztő táblája maradt, hogy minél több információt gyűjtsön a gyanúsítottakról, hogy engedélyezze a katonai ellenintézkedéseket, mielőtt egy feltételezett támadást végrehajtanának. Bár nem ideális, a Flipper Zero birtoklása jobb, mint a semmi, és az egyszerűsített funkcionalitásnak köszönhetően kényelmesen a következő lépésekre bontja a folyamatot:

- A Marauder FW-vel ellátott WiFi dev board használatával a területet a célpontra vonatkozó információk után kutatva

- Gyűjtsön információt a sugárzott, preferált hálózati listákról, hogy kereszthivatkozhasson az olyan hírszerzési oldalakon, mint a wigle.net

- Futtasson egy deautentikációs támadást a gyanúsított eszközén, hogy azonosítsa őt azáltal, hogy esetleg fizikai reakciót vált ki, amikor megpróbál újra csatlakozni a WiFihez

- A korábban gyűjtött információk felhasználásával ellenőrizze a célpont eszközét a jelerősség mérésével a célponthoz való közelség alapján

Bár ez elég ahhoz, hogy nagyobb magabiztosságot nyújtson a célpont ellenőrzésében, a Grey Fox még részletesebben elmagyarázza, hogyan lehet szállodai kulcskártyákat és autómeghajtókat is klónozni. Érdemes azonban még egyszer megjegyezni, hogy ez az információ kizárólag oktatási célokat szolgál. Aki további információra vágyik, az alább megtalálja a teljes prezentációt.

Forrás(ok)

RF Hackers Menedék

» A Top 10 multimédiás noteszgép - tesztek alapján

» A Top 10 játékos noteszgép

» A Top 10 belépő szintű üzleti noteszgép

» A Top 10 üzleti noteszgép

» A Top 10 notebook munkaállomása

» A Top 10 okostelefon - tesztek alapján

» A Top 10 táblagép

» A Top 10 Windows tabletje

» A Top 10 subnotebook - tesztek alapján

» A Top 10 300 euró alatti okostelefonja

» A Top 10 120 euró alatti okostelefonja

» A Top 10 phabletje (>5.5-inch)

» A Top 10 noteszgép 500 EUR (~160.000 HUF) alatt

» A Top 10 "pehelysúlyú" gaming notebookja